Systemy kontroli dostępu

Współczesne realia biznesowe wymagają od przedsiębiorstw stosowania inteligentnych rozwiązań z zakresu ochrony i bezpieczeństwa osób i mienia. Systemy kontroli dostępu pozwalają na skuteczne nadzorowanie ruchu osobowego, na danym obszarze poprzez wykorzystanie nowoczesnych systemów informatycznych i sprzętowych. Pozwalają ograniczyć dostęp do pomieszczeń osobom niepowołanym a co za tym idzie zabezpieczyć mienie i informacje przed osobami postronnymi. Znajdują one zastosowanie nie tylko w wielkich biurowcach, ale coraz częściej również budynkach mniejszych przedsiębiorstw czy instytucji. Często systemy te stosuje się do zabezpieczenia pojedynczych pomieszczeń, takich jak magazyny czy serwerownie.

FUNKCJE

Funkcje jakie spełnia kontrola dostępu:

- kontrola ruchu osobowego i obecności osób uprawnionych do przebywania na terenie ochranianym

- ochrona majątku i danych, w tym również ochrona dostępu do danych elektronicznych i informatycznych

- integracja z innymi systemami bezpieczeństwa i nadzoru (np. TV przemysłową, alarmowymi, systemami p-poż, sterowaniem klimatyzacją itp.)

- określenie uprawnień pracowników w dostępie do wybranych pomieszczeń.

- możliwość określenia wybranych godzin dostępu dla pracowników firmy (harmonogram dostępu).

- monitoring zdarzeń – możliwość sprawdzenia, gdzie wybrany pracownik znajdował się o wybranej godzinie.

- jedna karta przypisana do konkretnej osoby, która otwiera wybrane pomieszczenia zamiast pęku kluczy.

- przy zgubieniu karty możliwość szybkiego jej anulowania i brak kosztów związanych z wymianą zamków i kluczy w drzwiach zabezpieczonych pomieszczeń.

RODZAJE SYSTEMÓW KONTROLI DOSTĘPU

Systemy kontroli dostępu możemy podzielić na grupy ze względu na poziom zabezpieczenia:

- kod numeryczny lub alfanumeryczny

- karta plastikowa z nadrukowanym kodem kreskowym

- karta zbliżeniowa

- karta chipowa

- karta magnetyczna

- odcisk palca (linie papilarne)

- tęczówka oka

- siatkówka oka

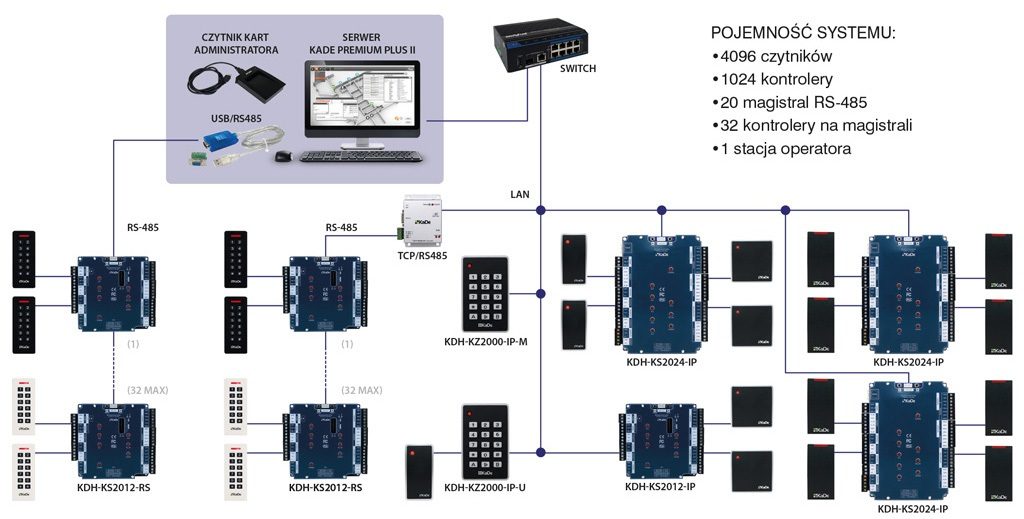

ZASADA DZIAŁANIA I URZĄDZENIA

Systemy kontroli dostępu składają się z czytników za pomocą których pobierana jest informacja o osobie próbującej otworzyć drzwi do strefy chronionej (karta magnetyczna, kod, odcisk palca itp.), następnie informacja przekazywana jest do kontrolera gdzie sprawdzana jest możliwość dostępu danej osoby do pomieszczenia. Jeżeli weryfikacja jest pozytywna zamek odblokowuje przejście. W zaawansowanych systemach możemy zezwolić na wejście podając dodatkowe kryteria takie jak konkretne dni i czas, w którym osoba ma dostęp do pomieszczenia. Dane są zapisywane i magazynowane w oprogramowaniu systemu. Możliwy jest do nich dostęp zarówno lokalny jak i zdalny, to samo odnosi się do zarządzania systemem.